SECTOR PHARMA

CYBERTHREATS

Julio 2020

El Sector Salud, tanto laboratorios farmacéuticos como hospitales privados, empresas de biotecnología y organismos públicos, se ha visto especialmente amenazado en los últimos años por los ciberdelicuentes. La situación de crisis sanitaria mundial actual debida al COVID-19 acentúa la vulnerabilidad de las empresas y organismos de este sector, y desde que esta comenzó se están detectando indicios de que los grupos de amenazas persistentes avanzadas (APT) están explotando la situación. De hecho, se está produciendo un incremento de los ataques dirigidos a compañías farmacéuticas, organizaciones de investigación médica y, en general, organizaciones involucradas en las respuestas al COVID-19.

SECTOR OBJETIVO

Es ya habitual leer en la prensa numerosas noticias sobre grandes ataques recientes dirigidos a organizaciones del Sector Salud. Estos están principalmente relacionados con ransomware y se centran en el cifrado de los sistemas y el robo de información con el fin de filtrarla o pedir dinero como rescate. No es extraño que predominen los ataques de ransomware, ya que al brindar estas organizaciones servicios críticos son más propensas que otras a pagar las exigencias de rescate debido a la urgente necesidad de recuperar sus sistemas y su información, así como para tratar de evitar filtraciones de información sensible.

Destacamos las siguientes noticias de ataques que han afectado a empresas del sector durante los cuatro últimos meses:

Si nos centramos en el Sector Farmacéutico, observamos que en los últimos años se ha convertido en un importante objetivo para los atacantes tanto por el valor como por la criticidad de la información que se maneja (desde patentes e información de investigaciones hasta información sensible de pacientes).

En la siguiente publicación se pueden observar algunos de los ataques más relevantes del sector:

Por otro lado, ciertos grupos de atacantes han declarado que no dirigirán sus ataques a organizaciones médicas y de salud durante la pandemia del Coronavirus (COVID-19), sin embargo, también indican que “las organizaciones farmacéuticas comerciales no entran dentro de esta excepción, dado que son las únicas que se benefician de la actual pandemia”.

En cualquier caso, los hechos han demostrado que no podemos confiar en sus declaraciones. La filtración de información de la organización HMR se produjo el día 21 de marzo, tan solo tres días después de que los actores tras el ransomware Maze declarasen en una nota de prensa que no atacarían a organizaciones médicas de ningún tipo.

A pesar de sus intentos de aparentar “buenas intenciones”, la realidad es que los ciberdelincuentes solo están interesados en el dinero y aprovecharán cualquier situación a su favor, aunque esta sea una crisis sanitaria a nivel mundial. Los atacantes saben que, precisamente ahora, la probabilidad de recibir el pago de un rescate por el secuestro de sistemas críticos o información sensible es mucho más alta que nunca.

CAMPAÑAS ACTIVAS Y ANÁLISIS DE AMENAZAS

Estas son algunas de las grandes amenazas que están actualmente golpeando a las organizaciones del sector y en las que One eSecurity pone su foco para su detección precoz y respuesta ágil:

- COVID19 - Open link

- APT41 Ciberespionaje - Open link

- Maze Ransomware - Open link

- Silence & TA505 - Open link

- HawEye Malware - Open link

- Netwalker Ransomware, ataques a hospitales españoles - Open link

El departamento de Cyber Threat Intelligence de One eSecurity, realiza periódicamente un análisis de las Tácticas, Técnicas y Procedimientos (TTPs) más usados por los threat actors tanto a nivel general como diferenciado por sectores, pudiéndonos centrar así en amenazas específicas del Sector Salud. El resultado de este análisis nos muestra qué TTPs son más comunes en ataques sufridos por el sector y, por tanto, dónde se deben focalizar los servicios de Threat Hunting, detección y monitorización, para así identificar en fases tempranas la presencia de threat actors en nuestros sistemas.

Esta información, recogida por el departamento Threat Hunting de One eSecurity, permite accionar las estrategias de detección de amenazas sobre los TTPs más importantes y detectar los incidentes antes de que puedan impactar en el negocio, lo que supone una gran ventaja para la empresa en términos económicos, reputacionales y de continuidad de negocio en los escenarios actuales de riesgo.

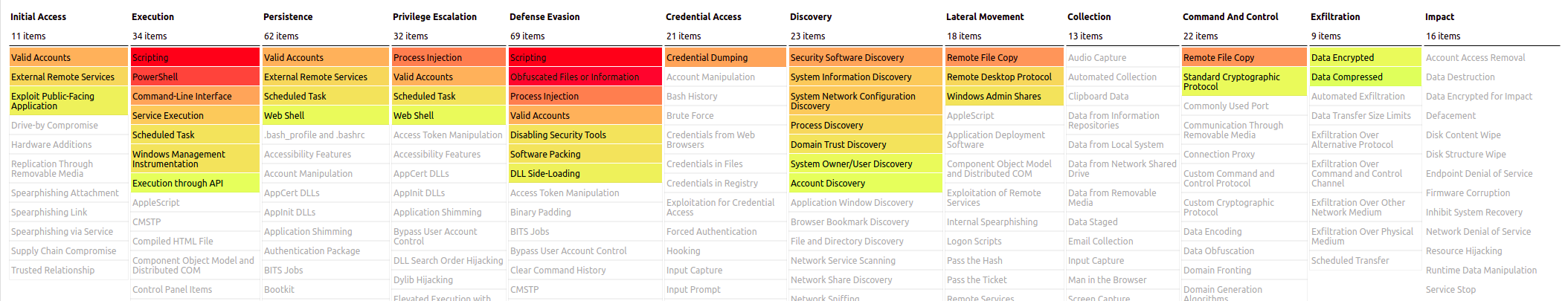

De los análisis realizados, se obtiene que los siguientes TTPs, siguiendo la definición de Mitre ATT&CK, son los más usados y explotados por los threat actors en los ataques dirigidos al Sector Salud:

Scripting (T1064) - Los atacantes usan scripts en sus operaciones para poder optimizar y automatizar tareas. El scripting es muy útil para acelerar las acciones y poder realizar los ataques en menor tiempo, y así alcanzar los sistemas críticos antes de ser detectado.

PowerShell (T1086) - PowerShell es una potente interfaz en línea de comandos y un entorno de scripting incluido en los sistemas operativos Windows. Los atacantes hacen uso de PowerShell para maximizar su uso en los sistemas y poder automatizar tareas y obtener información crítica de los sistemas Windows.

Obfuscated Files or Information (T1027) - Los atacantes pueden intentar hacer que un ejecutable o un archivo sea difícil de descubrir o analizar mediante el cifrado, la codificación o cualquier otro tipo de ofuscación de su contenido, en el sistema o en tránsito, con el fin de evadir las posibles defensas existentes.

Process Injection (T1055) - La inyección en procesos es una técnica para poder ejecutar código en procesos legítimos y que ya estan activos en el sistema. Realizar esto permite controlar un proceso que es ejecutado con privilegios de administrador y así conseguir hacerte dueño de la maquina.

Mapa de calor de los TTPs más usados sobre el mapa de Mitre ATT&CK* para el sector Pharma/Healthcare

*Información basada en los TTPs usados en los ataques sufridos por el sector y los 10 TTPs más usados en 2019 por los threat actors en general en todos los sectores Referencias:

NUESTRA VISIÓN

Cyber Threat Intelligence - La inteligencia debe ser adaptada a una organización en los tres niveles básicos: estratégico, operacional y táctico.

Proporcionamos conocimiento de las amenazas y extraemos información de calidad clave en la toma de decisiones y en prever situaciones de riesgo sobre las redes y los sistemas de información. El análisis y la gestión de amenazas representa un paso más hacia la defensa proactiva con el objetivo de anticiparse al adversario y, para ello, adaptamos, facilitamos y adecuamos la inteligencia a la organización en los tres niveles: Estratégico, Operacional y Táctico, maximizando el valor que aporta en su organización.

Monitorizamos las amenazas relacionadas con el Sector Salud, alertando a las organizaciones colaboradoras de las amenazas o riesgos que pudieran impactar en la organización o en entidades semejantes. Elaboramos informes adecuados a cada industria, y obtenemos información especifica para su accionabilidad, con herramientas propias de Threat Hunting o de terceros para la detección y monitorización.

Threat Hunting - El Threat Hunting transforma la gestión de amenazas tradicional convirtiéndola en una operativa proactiva.

El servicio de Threat Hunting ofrece un proceso continuo y proactivo de búsqueda de distintos tipos de amenazas, sobre sus redes y sistemas. Nuestro Hunting Framework combina análisis automatizado y análisis manual por parte de nuestros analistas, expertos en diferentes áreas. Este enfoque transforma la gestión de amenazas tradicional y la convierte en una operativa proactiva, ofreciendo así una detección y una respuesta mucho más rápidas.