SECTOR RETAIL

CYBER THREAT INTELLIGENCE

Durante la reciente crisis sanitaria provocada por COVID-19 se incrementó de manera exponencial el uso de las plataformas de venta online. En esta nueva normalidad se prevé que la tendencia de las compras por internet siga aumentando y que además la inmensa mayoría de pagos sean con tarjeta tanto en establecimientos físicos como virtuales. Desde el servicio de Cyber Threat Intelligence de One eSecurity queremos compartir con ustedes algunas consideraciones sobre el sector Retail que creemos que pueden ser de su interés.

SECTOR OBJETIVO

Recientemente, la industria del Retail está sufriendo diversos ataques con el objetivo principal del robo de información de clientes así como de sus medios de pago, que posteriormente son vendidos en el mercado negro o publicados para hacer daño económico, e indirectamente reputacional, a las empresas del sector. Les adjuntamos las últimas noticias de mayor impacto sobre ataques a los sistemas informáticos de esta industria que ponen de manifiesto la situación en la que nos encontramos.

Enero 2020 Kogan - Kogan hit by a Cyber Attack… Kogan, un minorista australiano de gran expansión admitió que uno de sus socios sufrió un ciberataque que interrumpió los servicios de rastreo de artículos en su centro de datos y causó problemas operativos que interrumpieron su operativa de venta online durante la crisis del COVID-19.

Marzo 2020 Planet Hollywood - A Month After 2 Million Customer Cards… Un mes después de que 2 millones de tarjetas de clientes fueran vendidas en línea, el restaurante Buca di Beppo admite la brecha de seguridad.

Mayo de 2020 Tokopedia - Hacker leaks 15 million records from Tokopedia… El gigante indonesio del comercio electrónico Tokopedia sufrió una masiva filtración de datos después de que los hackers filtraran más de 15 millones de registros de usuarios.

CAMPAÑAS ACTIVAS Y ANÁLISIS DE AMENAZAS

El servicio de Cyber Threat Intelligence de One eSecurity realiza una monitorización de las campañas activas y periódicamente se realiza un análisis de las tácticas, técnicas y procedimientos (TTPs) más usados por los Threat Actors en ámbito general y a nivel sectorial, incluyendo al sector Retail.

Recientemente, hemos observado que el número de campañas activas que están actualmente golpeando el sector Retail, se ha visto incrementado. A continuación, les adjuntamos algunas de las grandes amenazas que están hoy en día activas y que desde One eSecurity estamos poniendo foco para su detección y respuesta precoz.

- COVID-19

- Ragnar Ransomware

- ShinyHunters

- Maze Ransomware

En cuanto al resultado del análisis periódico, este nos muestra qué TTPs son más comunes en ataques sufridos en el sector y por tanto dónde se deben focalizar los servicios de detección, monitorización o threat hunting, para que en fases tempranas se identifique la presencia de los Threat Actors más probables en nuestros sistemas. Esta información permite accionar las estrategias de threat hunting entre otras, para detectar los incidentes antes de que estos impacten sobre el negocio, lo que representa una gran ventaja en los escenarios actuales de riesgo.

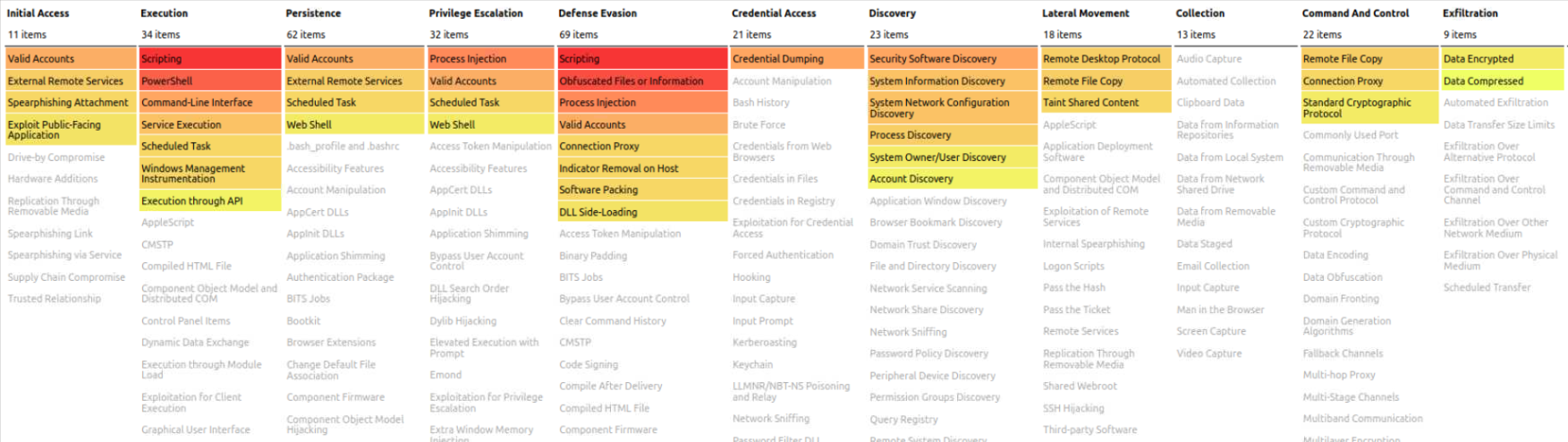

Así mismo, de los análisis realizados, se obtiene que los siguientes TTPs (categorizados según attack.mitre.org), son los más usados y explotados en las amenazas sobre el sector:

Scripting (T1064) - Los atacantes usan Scripts en sus operaciones para poder optimizar y automatizar las tareas. El Scripting es muy útil para acelerar las acciones, para realizar los ataques en menor tiempo y para alcanzar los sistemas críticos antes de ser detectado.

PowerShell (T1086) - PowerShell es un potente interfaz en líneas de comandos y entorno de Scripting incluído en los sistemas operativos Windows. Los atacantes utilizan PowerShell para maximizar su uso en los sistemas, para poder automatizar tareas y para obtener información crítica de los sistemas Windows.

Process Injection (T1055) - Process Injection es una técnica para poder ejecutar código en procesos legítimos y que ya están activos en el sistema. Esta acción permite controlar un proceso que es ejecutado con privilegios de administrador y así conseguir el control completo de la máquina.

Mapa de calor de los TTPs más usados sobre el mapa de Mitre ATT&CK* para el sector de Retail

*Información basada en los TTPs usados en los ataques sufridos por el sector y los 10 TTPs más usados en 2019 por los Threat Actors.

NUESTRA VISIÓN

Cyber Threat Intelligence - La inteligencia debe ser adaptada a una organización en los tres niveles básicos: estratégico, operacional y táctico. La inteligencia debe ser adaptada a una organización en los tres niveles básicos: estratégico, operacional y táctico, maximizando así el valor que aporta en una organización. La ciberinteligencia adaptada proporciona el conocimiento de las amenazas e información de calidad, clave en la toma de decisiones, y ayuda a prever situaciones de riesgo sobre las redes y sistemas de información de una organización. El análisis y la gestión de las amenazas representa un paso más hacia la defensa proactiva con el objetivo de anticiparse al adversario.

Threat Hunting - El Threat Hunting transforma la gestión de amenazas tradicional convirtiéndola en una operativa proactiva. Threat Hunting ofrece un proceso continuo y proactivo de búsqueda de distintos tipos de amenazas sobre redes y sistemas utilizando fuentes de inteligencia sectoriales. Esto permite identificar componentes de sistemas comprometidos, así como posibles amenazas potenciales. De esta manera, los equipos forenses pueden revisar los artefactos sospechosos y, si es necesario, proceder a la erradicación de contenidos maliciosos y/o llevar a cabo un análisis más profundo de cualquier actividad maliciosa en ellos.